Dans le cadre de la digitalisation, les enjeux de protection et de sécurité des données

au sein des entreprises deviennent de plus en plus importants.

Aujourd’hui, les exigences en matière de solutions de sécurité informatique augmentent.

Nous nous engageons à protéger vos données, vos appareils et vos systèmes.

Contrôle des applications de DriveLock : protection efficace contre les logiciels malveillants

Le nombre de cyberattaques ne cesse d’augmenter. Les attaquants sont de plus en plus précis et sournois. Rien qu’en 2019, il y avait plus d’un milliard de logiciels malveillants différents et de variations de ransomwares, tous aux conséquences dévastatrices.

Les types d’attaques traditionnels impliquent principalement l’installation ou l’exécution de logiciels malveillants externes sur le système cible. De plus, avec les malwares sans fichier, les attaquants utilisent les outils d’administration et système déjà présents sur le système visé.

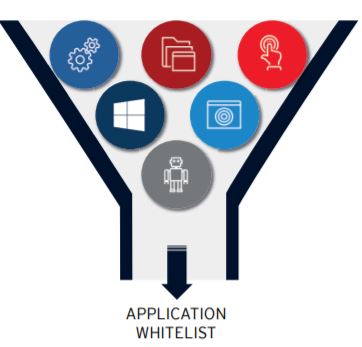

Liste blanche d’applications : la protection la plus efficace contre tous les types de logiciels malveillants. Comment fonctionne la solution DriveLock ?

Les logiciels antivirus ne détectent que les logiciels malveillants connus. Mais les logiciels malveillants se déguisent parfois, ou ils sont inconnus d’une solution antivirus au moment d’une attaque.

Le contrôle intelligent des applications permet aux administrateurs de contrôler l’exécution de n’importe quelle application. Différentes règles ou politiques déterminent les applications autorisées à s’exécuter et celles qui sont bloquées.

Avantages du contrôle des applications

Cybermenaces - Statu quo

DES ENTREPRISES DISPARAISSENT

Maintenance de la liste blanche

Liste blanche prédictive

Règles centralisées

OS

Déverrouillage temporaire

Sources de confiance

Processus de confiance

Avantages du contrôle des applications grâce à la liste blanche

Sûr et productif

Test en mode simulation

Types de règles

DriveLock - Caractéristiques

VERSIONS POTENTIELLES